Antes de nada tenemos que saber lo que es Tor exactamente, y aunque al principio pueda parecerte algo complicado, no te preocupes porque todo se resume en un párrafo. Es una red de nodos a la que se puede acceder de una manera muy sencilla y de manera anónima por medio del navegador Tor que es el software. Para lo que sirve es para ocultar el destino del trafico de Internet, y eso es muy útil porque otras personas no van a poder saber de una manera tan sencilla quien eres y lo que estas viendo en la red. No solamente sirve para eso sino también para ocultar el destino del trafico, es decir, podemos saltarnos algunas formas de censura que se practican en algunos países y que impiden acceder con libertad a ciertos sitios. Tor no es nuevo, ya lleva funcionando mucho tiempo y lo hace realmente bien.

Tor es gratis al 100%, puedes aprovecharte de todas sus funcionalidades sin pagar nada, y puedes descargarlo en esta misma pagina web, un poco más abajo, pero antes de darte el enlace queremos contarte bien de que va todo para que cuando vayas a empezar a utilizarlo no te quede ninguna duda.

¿Cómo funciona Tor Browser?

Tor trabaja en conjunto con el protocolo HTTPS para que la privacidad del usuario en Internet sea una realidad. La manera en la que Tor hace que tu conexión sea más segura es cifrando los datos que se envían por Internet en múltiples capas, como si fuera una cebolla, de ahí el logotipo del programa. Esos datos los envía por medio de nodos diferentes, separados por esas mismas capas y cuando llegan a su destino los junta. Este método se llama Onion Routing, o en español, Enrutamiento cebolla. Cómo te puedes imaginar, si en algún momento del envió y recepción de datos, alguien los intercepta, no va a poder ver el contenido entero, eso es lo que lo hace tan seguro.

Para profundizar un poco más y entender como Tor actúa y como se conecta de manera anónima, vamos a hacer una breve introducción de lo que es un servidor proxy. Cuando nos conectamos a Internet desde nuestro ordenador, estamos accediendo directamente desde una dirección IP (que nos facilita nuestro proveedor de Internet) a otra dirección albergada en un servidor externo que aloja un sitio web (por ejemplo).

Las direcciones IP tienen asignados rangos mediante los cuales puede conocerse la ubicación de la máquina al detectar la conexión. Algunos servidores web disponen de sistemas más exhaustivos que permiten averiguar también datos adicionales como el sistema operativo que estamos usando y el tipo de navegador sin que el usuario sea consciente de la información que la página ha guardado de su visita.

Lo que hace un servidor proxy es actuar como máquina intermediaria, es decir, enmascara la dirección IP real con una dirección IP falsa de otro ordenador que se encuentra en una ubicación diferente, de esta forma se oculta la verdadera ubicación. Pero no todos los proxies son iguales porque algunos enmascaran esta IP de manera superficial pudiendo identificar la verdadera dirección fácilmente revelando la identidad del internauta al dejar su dirección al descubierto.

La red Tor utiliza proxies indetectables garantizando el total anonimato de los usuarios, es muy fácil de utilizar y es compatible con las principales plataformas móviles y sistemas de escritorio, e incluso dispone de complementos adicionales para los principales navegadores que facilitan la integración con el software, además es gratuito y de código abierto.

Por si todo esto fuera poco, Tor ofrece algunos plugins que aumentan todavía más la seguridad, por ejemplo HTTPS Everywhere, que hace que los sitios que no tienen activado el certificado SSL también sean seguros.

Puede que después de esta introducción pienses que Tor no es para ti porque no tienes nada que ocultar, pero no solamente sirve para que no sepan que estamos haciendo en Internet, aunque nuestra navegación sea limpia e inmaculada, este sistema de nodos nos puede ayudar a no dar datos sobre nuestras búsquedas por ejemplo a Google para que luego nos bombardeen con anuncios constantemente. También hay empresas que se dedican a recopilar nuestros datos para vendérselos a grandes corporaciones o gobiernos y puede que no quieras que esa información tuya ande por ahí. Además con Tor es más complicado que ciertas herramientas de hackers puedan interceptar tus datos y puedes entrar a sitios donde la censura o diferentes protecciones no te permitan hacerlo normalmente.

El espionaje en la red no es un hecho de ciencia ficción y cada vez son más las amenazas que nos acechan en este sentido, como las redes sniffers (redes espía) o los phishers (ladrones de cuentas ) e incluso agencias gubernamentales como la NSA espían a los usuarios a través de los servicios que utilizan tales como cuentas de correo, redes sociales o clientes de mensajería instantánea como Whatsapp.

Este panorama hace indispensable el refuerzo de la seguridad adoptando un medio alternativo que permita el acceso a Internet de manera anónima estableciendo un blindaje en las conexiones mediante protocolos de cifrado de alta seguridad.

Enlaces para descargar Tor y como instalarlo

Tor es un programa gratuito y de código abierto que funciona en Windows, Linux, Mac y Android,para descargarlo simplemente debemos hacer clic sobre nuestro sistema operativo y seguir las instrucciones de instalación.

Descargar Tor para Windows

Lo primero que tienes que hacer es descargar el archivo desde el enlace que te dejamos arriba, te recordamos que es totalmente gratis. Cuando la descarga finalice vas a poder ver un archivos que se va a llamar «Start Tor Browser«, ejecutalo y se va a abrir un programa llamado «Vidalia Control Panel«, que nos permite solo dos opciones, ver en que estado se encuentra nuestra conexión Tor e iniciar el navegador de forma segura. Vas a poder comprobar que el navegador es completamente normal, no vas a poder a acceder por ejemplo a contenidos Flash, por temas también de seguridad, pero por lo demás el funcionamiento es completamente normal.

Descargar Tor para Mac

La mejor manera de navegar anónimamente en OS X es descargar Tor para Mac, una aplicación portable que autoejecuta el paquete Vidalia con todo lo necesario para ocultar tu identidad mientras surfeas por la red sin necesidad de instalar nada en tu equipo.

Una vez descargado el paquete, el sistema lo descomprimirá automáticamente en la ruta donde haya sido descargado y para ejecutarlo únicamente tendremos que hacer clic sobre el icono de la cebolla para que se abra el navegador Tor (Mozilla Firefox modificado) y comenzar a navegar por la red.

La primera ventana que podremos ver en el navegador debería confirmarnos que hemos accedido correctamente mostrando la cebolla verde con un mensaje de bienvenida tipo, “Congratulations, the browser is configured for use Tor” Felicitaciones, el navegador está configurado para usar Tor y a partir de ese momento todas las conexiones que realicemos serán anónimas.

Notaremos que la navegación mediante el uso de Tor es más lenta de lo habitual, eso es normal porque estamos utilizando un intermediario por el que deberán pasar las conexiones antes de acceder cuando previamente lo hacíamos de manera directa.

Descargar Tor para Linux

Si quieres conectarte a Internet de manera anónima y segura en sistemas Unix, te recomendamos Descargar Tor para Linux, una aplicación portable que incluye las herramientas de Vidalia configurada para la red tor y que te permitirá ocultar tu ubicación mientras navegas por la red.

Tor para Linux viene compilado en un paquete tar, para descomprimirlo tenemos que bajar primero el paquete correspondiente a nuestra arquitectura desde el enlace de arriba. La arquitectura hace referencia al procesadores de 32bits o de 64bits, si nuestra máquina usa el primero haremos clic en la primera opción, en el segundo caso haremos clic en el segundo enlace. En ambos casos podremos seleccionar el idioma desde la el desplegable que se sitúan debajo del botón tal y como se muestra en la siguiente imagen.

Una vez descargado el paquete correspondiente deberemos descomprimirlo de la siguiente forma:

tar -xvJf tor-browser-linux32-3.5.3_LANG.tar.xz

Para sistemas de 32 bits

tar -xvJf tor-browser-linux64-3.5.3_LANG.tar.xz

Para sistemas de 64 bits

En donde pone _LANG tendremos que sustituirlo por el idioma que utilicemos, en este caso ES.

Luego tendremos que acceder al directorio contenedor del archivo

cd tor-browser_LANG

Y lo ejecutaremos mediante

./start-tor-browser

Si todo salió ok, debería abrirse el navegador Firefox con la ventana de Tor que confirma que estamos dentro de su red, cuando queramos desconectarla basta con cerrar el navegador para que todo quede como estaba, el paquete Tar es un ejecutable que no instala ningún software ni complementos adicionales a nuestra distribución.

Descargar Tor para Android

Para los que quieren conectarse de manera segura en sus dispositivos portátiles, recomendamos Descargar Tor para Android, una aplicación gratuita basada en la red Tor que permite establecer conexiones seguras desde teléfonos móviles y tabletas e incluso ofrece paquetes de aplicaciones complementarias para extender el anonimato a otras funciones como la mensajería instantánea.

La conexión a Internet mediante dispositivos portátiles se ha extendido tanto que casi alcanza el mismo número de conexiones fijas o de escritorio, siendo Android una de las plataformas más utilizadas y como sucede con los sistemas de escritorio, estamos expuestos a las mismas amenazas cuando nos conectamos directamente a la red.

Orbot es una aplicación para Android basada en Tor que habilita la conexión segura en dispositivos móviles que operan con la plataforma de Google ocultando nuestra verdadera identidad. Su sistema está basado en la red Tor que utiliza varias capas de ocultación mediante diferentes protocolos de cifrado, por lo que también es conocida como la red de la cebolla o Tor Onion.

Lo primero que tenemos que hacer para poder utilizar Tor en Android es instalar la aplicación de Orbot, en nuestro dispositivo y una vez completado el proceso la ejecutaremos presionando encima de su icono correspondiente.

Al ejecutar Orbot en nuestro smartphone o tableta podremos ver un botón de gran tamaño con una cebolla que al pulsarlo se volverá verde, señal de que la red Tor está funcionando y nos podemos conectar de forma segura.

Orbot para Android ofrece una serie de herramientas complementarias para combinar con la aplicación y hacer extensible el anonimato a otras funciones como las conversaciones de chat mediante clientes de mensajería seguros como Gibberbot, desarrollado por los mismos creadores de Orbot.

Descargar Tor para Google Chrome

Tor Browser es un programa portable que utiliza una versión modificada del navegador de Mozilla que no requiere instalación, pero también se puede descargar Tor en Google Chrome para poder acceder a la red Onion o la red cebolla a través de extensiones o complementos.

Kronymus es un complemento para el navegador de Google que te permitirá navegar directamente por la red Tor con este complemente para el navegador Chrome.

Conclusiones:

Cómo has podido comprobar, aunque seas un principiante en el mundo de la informática o de Internet, no tienes ninguna excusa para no securizar tu conexión porque todo el proceso, tanto el de instalación como el de uso son muy sencillos. De todos modos si este es tu caso, vamos a ver algunos consejos y cosas que puedes tener en cuenta a la hora de empezar a usar la red Tor a través de su navegador.

- Lo único que es seguro es Tor: Es decir, no pienses que por tener Tor instalado tu conexión a Internet en sí o tu ordenador son seguros, lo único que está seguro es lo que pasa dentro del navegador.

- No vas a poder acceder a contenidos en Flash: No creo que te suponga un problema ya que Flash está desfasado por completo en Internet, pero el motivo principal por el que no se pueden ver este tipo de contenidos en Tor es porque tiene muchos agujeros de seguridad y vulnerabilidades, a parte de que ya no se actualiza por lo que esos agujeros crecen cada día más.

- Aunque el navegador sea seguro, si accedes a servicios no seguros, vuelves a estar expuesto: Si entras a servicios como Facebook, Skype, Google+, Gmail, etc… Que uses el navegador Tor no te va a aportar ningún tipo de privacidad extra porque ellos se van a encargar de almacenar información en tu perfil de usuario.

- TorChat: Si quieres mantener conversaciones con personas a través de Internet de una manera segura lo mejor es utilizar TorChat. Este programa asigna a cada usuario un nombre compuesto por números y letras de manera aleatoria y lo único que tienes que hacer es compartir el enlace a la conversación con el destinatario y empezar a chatear. Todo el intercambio de paquetes que se produzcan en ella va a ser a través de la red de Tor.

- Mail2Tor: Acabamos de hablar de TorChat y Mail2Tor sería el equivalente para mandar Emails. Solo se puede acceder a su web desde el navegador Tor y con el se pueden recibir mails de forma segura.

Cómo descargar TorChat

Le vamos a dedicar este apartado a Tor Chat en concreto ya que entendemos que puede que lo necesites para mantener la privacidad en alguna de tus conversaciones y que puede serte realmente útil.

Si buscas un programa de mensajería sencillo para proteger la privacidad de tus conversaciones, te recomendamos descargar TorChat, un cliente sencillo y minimalista de mensajería instantánea con compatibilidad multiplataforma que permite conversar gratis con cualquier persona sin dejar ningún registro.

El ingreso o login mediante Tor Chat se efectúa mediante una clave alfanumérica asignada por el programa y podrás conectar con cualquier usuario de la red mediante el protocolo P2P.

Su funcionamiento es igual que el de cualquier cliente de chat e incluye únicamente las funciones básicas para conversar en línea prescindiendo de cualquier elemento de relleno como emoticonos, etiquetas etc.

La aplicación no requiere de instalación para ser usada y puede cargarse desde un pendrive, incluye notificaciones de nuevos mensajes y respuestas. El perfil de conexión de red también puede adaptarse a las preferencias de usuario mediante el panel de ajustes.

Al establecer la conexión mediante una red anónima es posible que experimentemos ralentizaciones en el funcionamiento en comparación con otros clientes de mensajería instantánea, no obstante, Tor Chat cumple sobradamente lo prometido salvaguardando nuestra privacidad en las conversaciones online. La aplicación está disponible en Windows, Linux y Mac.

Descargar Flashproxy Badge

Tor Flashproxy Badge es un complemento gratuito para el navegador Firefox que nos permitirá entrar en páginas restringidas eludiendo los bloqueos por IP impuestos por ciertos portales o la censura internacional.

Muchos países como China y Siria están sometidos a fuertes filtros de censura que les impiden acceder a determinados servicios y recursos, unas restricciones que pueden ser eludidas fácilmente mediante proxy.

En otras ocasiones se restringe determinados contenidos multimedia debido a los copyrights impidiendo el acceso en función de la ubicación IP del visitante (como por ejemplo, los vídeos YouTube).

Flashproxy Badge ha sido diseñado para sortear todos estos obstáculos de forma fácil desde el navegador, pues no requiere de la instalación de otros programas adicionales, tan sólo añadir el complemento al navegador de Mozilla y tenerlo activado cuando queramos acceder a un sitio restringido.

Si se utilizan plugins o addons adicionales para impedir la ejecución de Flash o Java, se recomienda activarlos para garantizar el buen funcionamiento del complemento. En caso de fallo, éste se volverá de color rojo y en esos casos puede resultar útil reiniciar el navegador para solventar el error.

Otro de los usos que se le puede dar a Tor, es para acceder a la Deep Web, si quieres más información sobre este tema, no te vayas porque lo explicamos aquí mismo.

Cómo Instalar y configurar Tor

Tor es un navegador que te permite conectarte a internet de forma segura y anónima. El enrutador de Cebolla (The Onion Router) promete proteger tu privacidad, pues se gestiona desde su propio software, que es libre y de código abierto. Esto hace posible que al ingresar a internet, nadie sepa quien eres y qué es lo que ves en la web.

Existen algunos programas para ocultar la IP que sirven para proteger nuestra privacidad, pero la mayoría son de pago. No obstante, este proyecto que viene desarrollándose desde el 2002 hasta nuestros días, es gratuito. Es principalmente usado por usuarios que navegan por la por la conocida Deep Web ¿pero sabes exactamente qué es la Deep Web y que encontrarás allí?.

Deep Web o Web Profunda

También llamado internet invisible, internet oculto o internet profundo, en palabras sencillas es el contenido no indexado por motores de búsqueda como Google, Yahoo o Bing. Se estima que el 96% de lo que hay en internet no se encuentra de forma estándar, y es que el contenido que se puede encontrar en el lugar no es apto para todos:

1. Venta de Drogas.

2. Compra y venta de armas.

3. Lavado de dinero.

4. Pornografía infantil.

5. Servicios Hackers.

6. Archivos censurados.

7. Violencia gráfica.

Sin embargo, esto no quiere decir que absolutamente todo lo que está en la Deep Web sea malo, de hecho, se puede utilizar para cuestiones sencillas a las que muchos queremos acceder.

¿Cómo funciona Tor y cómo oculta nuestra información?

Su funcionamiento es posible gracias a los miles de servidores que son manejados por voluntarios, pues cada vez que alguien que use Tor se conecta a internet, lo hace a través de esos servidores, encriptando de esta forma cada tramo del trayecto. Es así como los propios relés no conocen el camino al enviar y recibir información.

Normalmente las personas que acceden a internet desde sus dispositivos lo hacen de forma directa, pero esta capa de cifrados está pensada para proteger tus datos. Suponiendo el caso de que un tercero quisiera realizar un seguimiento de todo lo que haces por internet, esto le será imposible, ya que la dirección IP es diferente, es más, ni siquiera un relé de Tor podría saber realmente tu ubicación ni lo que haces al navegar en la web.

Imagen 1: el navegador de Alice accede a una lista de relés de Tor [1] del servidor de Dave.

Imagen 2: el navegador Tor de Alice escoge de forma aleatoria un camino que llegue hasta el servidor de Bob. Las conexiones dentro de la red Tor están encriptadas [3] en el otro caso [2], vemos que la conexión no está encriptada.

Imagen 3: si Alice visita otro servidor, Tor lo hará por un camino aleatorio distinto.

¿Cómo instalar Tor?

No importa si tu sistema operativo es Windows, Linux o Mac, lo primero que tienes que hacer es descargar Tor y seguir estos pasos:

- Cuando la descarga finalice, debe de aparecer en la carpeta una opción con la dirección “torbrowser-install-7.0.2_en-US”. De ser así, de doble clic sobre él mismo. A continuación, se abrirá una ventana que advertirá sobre el origen del software, asegurando que la descarga se hizo con el seguro del proyecto Tor.

- Después de dar en la opción “Ejecutar” con la acción anterior, aparecerá otra ventana que preguntará el idioma en que se quiere utilizar el navegador Tor. Una vez escoja la opción que se quiere, de al botón “Ok” o “Aceptar”.

- Se abrirá otra ventana que informara en qué carpeta se instalará Tor. Si lo deseas puedes dejar la ubicación predeterminada o cambiarla a la que mejor te parezca.

- Una vez culminada la instalación, verás una última ventana con un botón que dice “Finish” o “Finalizar”. Luego de seleccionar de clicar en la opción, el navegador Tor se iniciará de manera inmediata y los accesos directos los encontrarás en el menú.

¿Cómo configurar Tor?

Para empezar a usar Tor debes de tener en cuenta dos configuraciones básicas: abrir el navegador y presionar en el icono de la cebolla de la parte izquierda superior y presionar la opción “Configuración de privacidad y seguridad”. Aquí verás los tres niveles de seguridad: bajo, medio y alto. El nivel más bajo viene por default, y está bastante bien para la conexión diaria, pero si un día en particular navegaras por lugares de internet en los que desees sentirte más seguro, puedes activar el nivel más alto.

Si sabes que tu conexión está censurada debes ir a “Configuración de red Tor”. En la pantalla aparecerá la pregunta: ¿necesita mi computador utilizar proxy local para acceder a internet? De no ser el caso, seleccione “No”, pero si el caso es “Si”, se abrirá otra pantalla y arroje los datos que allí le piden para mayor seguridad.

¿Listo para empezar?

¿Qué es la deep web y como accedemos a ella con Tor?

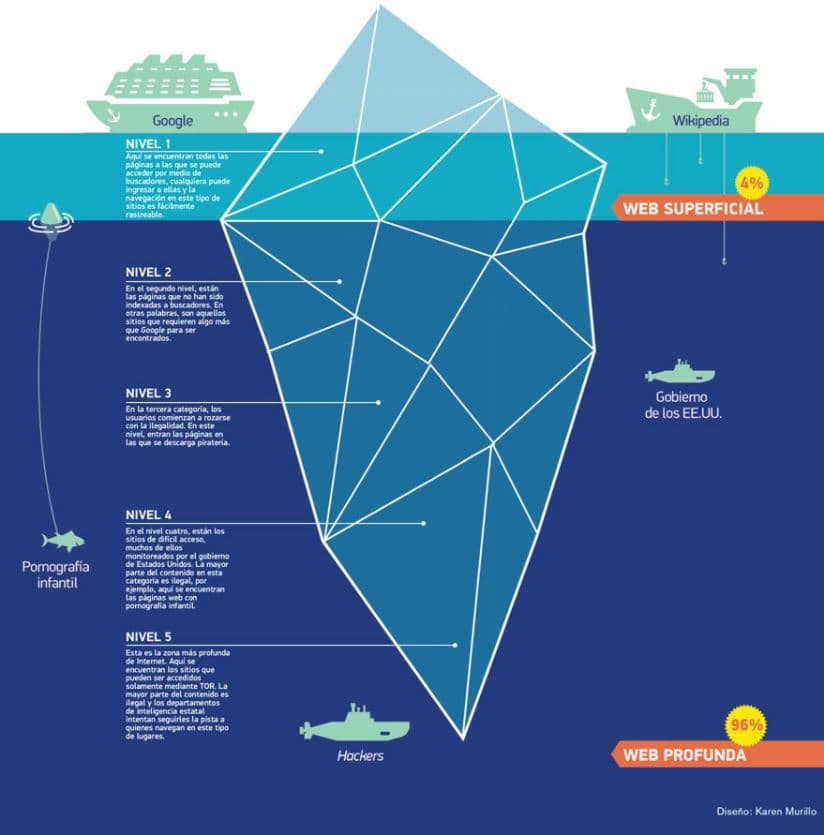

Si ya has leído alguna vez un articulo hablando sobre la Deep Web, estamos prácticamente seguros de que han empezado con el símil que dice que el 96% del contenido que hay en Internet no se puede ver a simple vista y solo el 4% es al que podemos acceder de manera normal de través de nuestros buscadores, y después la comparativa del Iceberg, así que vamos a seguir con la tradición y empezamos con ese gráfico:

Uno de los pensamientos más extendidos por la información que se ha dado de manera errónea en programas de televisión o en webs de contenido sensacionalista, es que ese 96% aproximado del Internet no accesible está dedicado a actos ilícitos de todo tipo, pero la realidad es que son webs normales y corrientes que no han sido indexadas por las arañas de los buscadores por un motivo u otro. Por ejemplo, pueden ser paginas que no se promocionen y que estén deshabilitadas con robots.txt por parte de los administradores porque solo quieren que las vea una persona en concreto por ejemplo y hoy en día, si una pagina no aparece en el buscador, nadie la encuentra. También existen las paginas temporales, por ejemplo, cuando hacemos una búsqueda dentro del buscador de una web, se genera una pagina que se termina borrando y que solo sirve para mostrarnos el resultado en ese momento.

Donde realmente si que hay contenido que puede ser peligroso o ilegal es en la Darknet, que es una parte de la Internet profunda o Deep Web.

Hay un vídeo muy interesante, donde un periodista estuvo usando la Deep Web durante un tiempo y lo documentó todo, te lo dejo a continuación antes de seguir hablando del tema para que puedas hacerte una idea de lo que vas a encontrar si decides finalmente entrar.

¿Cómo se entra a la Deep Web?

Existen varias redes anónimas que permiten entrar a la Deep Web, pero nosotros nos centramos en la más usada que es Tor.

Hemos tratado todas las formas anteriores para descargar Tor en distintas plataformas con el propósito de mantener la privacidad en la red y navegar de manera anónima, pero ninguna de esas la recomendamos para acceder a Deep Web ¿Por qué?. Pues porque la Deep Web requiere una protección adicional que asegure el blindaje ante posibles ataques externos de los que no pueda protegernos la red Tor y para ello lo más recomendable es acceder la misma red tor pero una ubicación distinta a nuestro PC.

Descargar Tails para entrar a la Deep Web

La manera más segura de acceder a la Deep Web usando Tor es mediante Tails, una distribución de Linux que usa la red Tor y se conecta directa y anónimamente a la red. La distribución se puede instalar en el disco duro, pero para aprovechar todo su potencial y evitar posibles infiltraciones se recomienda quemarla en un DVD y ejecutarla en modo live.

Al quemar el disco contraescritura impedimos el acceso o modificación de cualquiera de los ficheros de sistema que pudieran brindar acceso remoto a la máquina, esto también podría hacerse en un SD o USB protegiéndolos también contraescritura, pero el DVD siempre es la opción más recomendable, especialmente cuando se trata de Deep Web.

Al ser diseñada para trabajar en modo Live Tails funciona muy fluidamente, no como muchas distribuciones en modo Live que son programadas para ser instaladas físicamente y por tanto no es posible explotar todo su potencial. El funcionamiento de Tor en Tails es prácticamente el mismo que en Tor Browser, el navegador portable, sólo que éste se ejecuta directamente cuando queremos iniciar la navegación por Internet, también dispone del paquete Vidalia y es ampliamente configurable.

Además del navegador anónimo con todos los extras configuraciones y parches, Tails dispone de un amplio paquete de herramientas que utilizan protocolos de cifrado para que podamos trabajar en nuestra distro e incluso una opción de “camuflaje” que emula al sistema operativo Windows XP para no levantar sospechas.

Cuando empieces a utilizarlo puede que notes que tu navegación es más lenta de lo habitual, pero no te preocupes, es por el tipo de enrutamiento que se esta produciendo que es del tipo «cebolla«. Lo que hace el navegador es aprovecharse de la gran red de nodos que tiene Tor, que son ordenadores repartidos por todo el mundo. Cuando navegas por Internet, Tor parte todos los paquetes que se envían y reciben en la conexión que estás haciendo en pedazos pequeños y los encripta y envía por sitios distintos a través de esos nodos, para terminar juntandolos y descomprimiendolos al final, de este modo, si alguien pretende interceptar lo que estas haciendo por el camino, va a tener muy difícil saber que es lo que haces exactamente y de donde viene la conexión.

De todos modos, en la Deep Web, las paginas suelen ser muy sencillas, cargadas con pocas imágenes y contenidos que puedan hacer lenta la navegación para adaptarse a esta situación.

Descargar Ipredia OS

Ipredia OS es un sistema operativo Linux basado en Fedora para la navegación anónima web, correo electrónico, chat y el intercambio de archivos, a diferencia de proyectos similares basados en tor, Ipredia utiliza I2P con los sitios web sólo se puede acceder a través de un túnel de proxy i2p. La distribución se puede descargar con el escritorio Gnome o LXDE,, siendo esta segunda opción mucho más propicia para ejecutar en modo Live, ya que es ligero aunque también puede instalarse en el disco duro para trabajar con ella.

El sistema operativo incluye todas las aplicaciones básicas que necesita un usuario medio. En el menú de LXDE puede encontrar un editor de texto Abiword, un visor de PDF, visor de imágenes, Gnumeric, el calendario Osmo y un cliente torrent configurado para compartir archivos de forma anónima a través de la red I2P, cliente de correo electrónico Sylpheed, un analizador de paquetes denominado Wireshark , teclado virtual eekboard y navegador SE Linux.

El escritorio incluye accesos directos a XChat para conectarse de forma anónima a través de canales IRC i2p. La configuración del proxy de Firefox ya vienen preconfigurados para utilizar la red i2P.

Los usuarios noveles pueden encontrar abrumador tanta variedad de opciones al principio, pero pueden encontrar en los foros I2P consejos técnicos específicos acerca de los protocolos se seguridad I2P y como utilizarlo.

El software incluye una cuenta de correo gratuita gestionada por voluntarios que puede utilizarse de manera anónima, aunque advierten que aquellos usuarios que pretendan utilizarla con fines ilegales como la venta de sustancias prohibidas se le cancelaría la cuenta. Para publicar información en red I2P hay apoyo para Syndie, una aplicación de ejecución de Java para distribuir el contenido en múltiples foros, accesible con tor y la web no cifrada.

Después de arrancar el sistema operativo y la primera vez que se inicie I2P tomará unos minutos para integrar su router I2P en la red para encontrar pares adicionales y no se podrá navegar por Internet durante ese tiempo dependiendo de la máquina y la conexión puede tardar entre cinco y diez minutos.

En comparación con Tor, la red I2P parece repartir el ancho de banda de forma equitativa, mientras Tor se apoya en voluntarios para ejecutar servidores rebotando tráfico alrededor, túneles encriptados I2P entre todos los usuarios de la red con múltiples saltos para hacer la trazabilidad difícil. En I2P son no se utilizan para los nodos de salida a Internet, sólo unas pocas personas que instalan el tráfico I2P de aplicaciones por separado del Internet habitual.

Otra diferencia principal con tor es que mientras Tor utiliza el modelo de capa de enrutamiento “cebolla” para garantizar el anonimato, I2P utiliza lo que ellos llaman el “enrutamiento de ajo”, el cifrado de mensajes múltiples en conjunto para detener el análisis del tráfico.

¿Qué son los enlaces .onion y por qué los necesito?

Una de las maneras en las que empezamos a poder ver el contenido de la Darknet es a través de la Hidden Wiki, que es un directorio de servicios que solo son accesibles a través de Tor. Es habitual en la Darknet que las direcciones cambien por lo que puede que el dominio de esta wiki cambie de vez en cuando, pero si buscas en Google en el momento de leer este articulo vas a poder encontrar sin problemas la URL de acceso actual.

Si tienes un poco de bagaje en el mundo de Internet y llevas años navegando, recordarás que hace años el acceso al contenido era así, por medio de directorios y que se hace mucho más complicado llegar a lo que queremos realmente, pero en la Deep Web también hay buscadores para facilitar la tarea. Los que más se usan son Torch que indexa paginas .onion de todo tipo, y Grams que está más destinado a buscar articulos en tiendas del mercado negro, los conocidos como Darknet Markets. También existe un bot que funciona a modo de araña y que rastrea la Deep Web para mantener una lista de enlaces que se actualiza de manera periódica de todo lo que hay en la Deep Web, su nombre es Harry71.

Listado de Enlaces .Onion

Cómo ya sabes, si navegas por la Deep web puedes encontrar prácticamente de todo, actividades ilegales de todo tipo son normales en la Internet profunda, la ciberdelincuencia está a la orden del día, los supermercados de productos robados están por todas partes y cosas mucho más serias que preferimos ni nombrar.

A pesar de que todas estas cosas es por las que más se suele conocer a la red Tor y la deep web en general, no es lo único que hay en esta parte oculta de internet. También existen las cosas interesantes y amables y en este artículo te vamos a traer un listado de enlaces .onion para que puedas ir a sitios, explorar un poco, pero siempre dentro de la legalidad.

Todos los enlaces que te vamos a dejar a continuación son de la Deep Web por lo que vas a necesitar descargar Tor de nuestro sitio principal, es totalmente gratis y si navegas un poco por nuestra web y tutoriales podrás comprobar que no hay riesgos, sino al contrario, es algo totalmente seguro. Si piensas visitar varias webs de este artículo, te recomiendo que copies la dirección y la pegues en tu navegador Tor, para que las direcciones se abran directamente allí.

Primeros pasos

- DuckDuckGo: Un navegador alternativo bastante conocido, que tiene una versión para enlaces normales y también esta versión para los .oinon.

- Onion Spider de Harry71: Aquí vais a poder encontrar un listado de enlaces .onion. Su funcionamiento es parecido al de las arañas de Google, lo que hace es rastrear toda la red Tor en busca de webs y las publica.

- Not Evil: Es otro buscador especializado en enlaces de la red Tor, hace un guiño a Google utilizando como nombre el slogan de la compañía de Silicon Valley.

- Torch: Es uno de los buscadores más conocidos e importantes de la Deep Web.

- The Hidden Wiki: También es un directorio de enlaces muy conocido. En este caso en lugar de venir en versión de buscador, lo que podemos hacer es ver listados completos estructurados por categorías para investigar un poco temáticas que nos interesen.

- Directorio de Tor: Este directorio tiene la particularidad de que está en español, por lo que seguramente también te gustará dar una vuelta por ahí.

Servicios

- TorShops: Es una utilidad que nos ofrece la contratación del diseño de una tienda online dentro de la red Tor, con pago por bitcoins para poder vender nuestros propios productos o servicios en la Deep Web.

- Onion Upload: Es una pagina que permite subir archivos de todo tipo, tanto para almacenaje como para compartir con los demás, aunque ya sabes que si quieres guardar algún dato, no es el mejor sitio.

- Subir Archivo: Es otra web como la de arriba, para que te hagas una idea, otro servicio similar a esta podría haber sido Megaupload, aunque aquí hay muchos datos interesantes colgados como por ejemplo los papeles de Panamá al completo en español o las patentes de Tesla, solo por poner un par de ejemplos.

- La Güiqui: Es una especie de Wikipedia en español en la que podemos encontrar datos relacionados con el mundo de la red Tor y todo lo que la envuelve, como por ejemplo las criptomonedas.

- Jiskopedia: Es una alternativa a la Wikipedia real alojada en la Deep Web.

- InserTor: Una utilidad que sirve para crear enlaces acortados dentro de Tor.

- Bittit: Lugar donde se pueden subir cualquier tipo de fotografía para venderlas. (Habrá de todo).

Criptomonedas y temas económicos en general

- WeBuyBitcoins: En esta web te compran tus bitcoins si estás decidido a venderlos y los pagan en distintas divisas y a través de Paypal. Es una buena opción si quieres convertir el dinero en físico.

- Shadow Wallet: Un monedero virtual “seguro”, fácil de utilizar y que se queda una comisión de 0.001 bitcoins por operación que realices con ellos.

- Dash: Es una moneda digital en español y basada en el mismo software que utiliza bitcoin, con la principal diferencia de que las transacciones que se realizan con ella no se publican en blockchain, por lo que son totalmente privadas.

- Amazon Gift Cards: Con este servicio se pueden comprar tarjetas regalo de Amazon a mitad de precio. Los creadores de la web aseguran que no son robadas, ni tampoco están conseguidas con ninguna actividad delictiva. Según ellos el secreto está en que compran un gran volumen para poder venderlas posteriormente más baratas, pero nosotros no podemos asegurar eso.

Archivos multimedia

- The Pirate Bay: Conocida web en el mundo del Internet más visible, que sirve para la descarga de archivos de todo tipo por medio de la red de torrent. Esta es la versión en la Deep Web.

- Radical Militant Library: Es una librería pública donde se pueden compartir libros de todo tipo (casi todo está en inglés). Son activistas que defienden que la educación debe de ser libre.

- Librería PAPYREFB2: Lo mismo que lo anterior pero con algunos títulos más en español.

- FileStor: Esta web sirve para ver contenido en streaming, principalmente peliculas, series, anime, etc…

- Deep Web Radio: Como su propio nombre indica, vamos a encontrar un listado de radios con distintos géneros musicales.

- Deep Tune: Es una web muy similar a YouTube pero que tiene contenidos musicales de todo tipo de manera libre y sin publicidad. Hay que registrarse para poder utilizarlo.

- Biblioteca Castor: Es otro sitio donde podemos descargar libros en formato ePub gratis, además hay muchos en español.

Blogs interesantes

- Mike Tigas: Es un conocido periodista que además es fotógrafo, desarrollador y hacker ético.

- Críptica: Blog que habla sobre el problema que tenemos en estos tiempos con la privacidad y las herramientas que tenemos a nuestra disposición para mantenerla.

- Bad Demons: Es un blog que habla sobre muchos temas relacionados con la Deep Web y también sobre el Hacking. Hay herramientas de todo tipo y es en español.

Comunidades online

- 8chan: Si conoces 4chan ya sabrás la cantidad de historias y anécdotas increíbles que hay ligadas a esa comunidad online que está en el internet visible por todos. Pues imagina lo que puede haber en esta versión escondida en la internet profunda.

- Cebolla Chan 3.0: Otra comunidad parecida, pero en este caso en español y que va creciendo a buen ritmo.

- Cebolla Board: Es un chat en el que vamos a encontrarnos con conversaciones totalmente aleatorias.

- Chat With Strangers: Es algo parecido, solo que en este caso vamos a entrar a chats con completos desconocidos.

- Code:Green: Comunidad de hackers eticos y otro tipo de activistas online.

- Facebook: Si, es el Facebook normal, pero está alojado en un dominio de Tor para que todo sea más seguro.

- Hidden Answers: La alternativa a Yahoo respuestas en la Deep Web.

- Mail2Tor: Es un servicio de correo electrónico normal y corriente para que puedas gestionar una cuenta de correo de forma segura en Tor.

- Moneybook: Se dedican a resolver dudas de los usuarios sobre temas económicos en la Deep Web. Recomendable para estar alerta.

- PunPun: Un foro más con mensajes de todo tipo. Lo dejamos en el listado porque está en español.

- ResisTor: Otro foro en español, en este caso con tintes políticos, resistencia, etc…

- SIGAINT: Es un servicio que permite enviar y recibir correos electrónicos de forma segura.

- TortillaChat: Es un chat en español en el que se pueden encontrar conversaciones de todo tipo, sin nicks ni organización. Todo muy random.

Tor no conecta, solucionando problemas con Bridges

Algunos motivos por los que Tor no conecta pueden deberse a las restricciones del ISP, esto no siempre es así, pues antes de pensar en un bloqueo a la red debemos asegurarnos de que no estamos incurriendo en alguna de las incompatibilidades anteriormente mencionadas debiendo tomar las debidas precauciones para garantizar el anonimato de la red mientras navegamos. Por supuesto damos por hecho que si estás aquí es porque ya has superado el paso de descargar Tor gratis en nuestra misma web.

No es un secreto que la red Tor es cada vez más popular entre los internautas, lo cual también se ha hecho extensible a los ISP o proveedores de Internet y algunos de ellos están bloqueando deliberadamente este tipo de conexiones, afortunadamente los desarrolladores de Tor-projet ya han tenido en cuenta este programa y nos han provisto de herramientas alternativas de parcheo como Bridges. Aunque el motivo de que Tor nos devuelva un mensaje cómo «tor no pudo establecer una conexión a la red tor», puede ser otro, lo normal es que se trate de lo que te vamos a mostrar a continuación.

Solucionar problema Tor no conecta en Windows, Linux y Mac

Insistimos en que antes de considerar un posible bloqueo de tu proveedor de Internet, revises de que no estás incumpliendo ninguna de las recomendaciones proporcionadas por los desarrolladores de Tor, y una vez confirmada la intermediación del ISP en el bloqueo de la red operaríamos de la siguiente forma.

¿Qué es Bridge?

Como su nombre indica, bridge significa puente en Inglés y su función es precisamente esa, la de utilizar servidores puentes alternativos proporcionados por el programa para sortear las limitaciones impuestas por el ISP ante la conexión directa de Tor

¿Cómo instalar Bridges a Tor?

Este proceso es muy sencillo, lo único que tenemos que hacer es obtener los puentes desde el enlace que se adjunta pie de página e ingresarlos en Tor, para lo que deberemos haber descargado previamente Tor Browser, ejecutaremos el navegador y haremos clic sobre Tor button para abrir las preferencias de red y se nos abrirá una ventana como la que se muestra a continuación debiendo elegir la opción “Mi proveedor de servicios de internet (ISP) bloquea las conexiones Tor”.

En la caja de texto introduciremos los bridges o puentes proporcionados anteriormente y concluiremos haciendo clic en aceptar, reiniciaremos el navegador y lo ejecutaremos nuevamente, si todo salió ok, deberemos ingresar a la página donde se muestre la cebolla verde indicando que se activó la navegación anónima.

I2P o Proyecto de Internet invisible

El Proyecto Internet Invisible (I2P) es una red anónima alternativa a la que se puede acceder mediante el navegador Tor que se basa en en programas gratuitos y de código abierto mediante los cuales se pueden ejecutar todas las actividades del Internet convencional de forma segura, como chatear por Internet, descargar archivos desde diferentes protocolos Gnutella o Torrent y alojamiento de sitios web anónimos entre otras muchas utilidades.

Cada aplicación cliente tiene su enrutador I2P que construye enlaces entrantes y salientes, una secuencia de pares que pasan los mensajes en una dirección (hacia y desde el cliente, respectivamente). A su vez, cuando un cliente quiere enviar un mensaje a otro cliente pasa el mensaje a uno de sus túneles salientes dirigidos a uno de los túneles de entrada del otro cliente hasta llegar a su destino.

La primera vez que un cliente quiere ponerse en contacto con otro cliente, se crea una consulta en la base de datos de red, una estructura personalizada DHT (tabla hash distribuida) fundada en el algoritmo Kademlia. Esto se hace para encontrar túneles entrantes del otro cliente de manera eficiente, pero los mensajes posteriores entre ellos por lo general incluyen los dato sin requerir búsquedas en las bases de datos de la red externa. El enrutador I2P se controla a través de la consola del router, que es una interfaz web a la que se accede a través de un navegador web.

Tipos de redes

- I2PTunnel es una aplicación integrada en I2P que permite a las aplicaciones TCP arbitraria / IP para comunicarse a través de I2P mediante la creación de túneles a los que se pueden acceder mediante la conexión de los puertos para acciones pre-determinadas en localhost .

- SAM (Anónimo Simple Messaging) es un protocolo que permite que una aplicación cliente escrita en cualquier lenguaje de programación pueda comunicarse a través de I2P, mediante el uso de una interfaz basada en socket al router I2P.

- BOB (Básico puente abierto) es una aplicación menos compleja al router protocolo similar a SAM.

Hay muchos programas que habilitan la red I2P permitiendo funciones de conexión anónima como compartir archivos, enviar mensajes o publicar sitios, algunos de los más populares son:

- I2P-Messenger es una aplicación sin servidor que permite hacer uso de la encriptación de I2P , mediante su interfaz se pueden establecer comunicación de mensajería instantánea totalmente anónima con personas conectadas a su chat de manera segura.

- I2PSnark es un cliente de BitTorrent para I2P que permite conexiones anónimas para compartir archivos y es una versión modificada del programa original BitTorrent que se ejecuta en la mayoría de los sistemas Windows y Unix en un entorno GUI y de línea de comandos.

- iMule (invisible Mule) es un mod de eMule para la red I2P. que permite el intercambio anónimo de archivos y en comparación con otros clients como eDonkey , iMule sólo utiliza la Kademlia para conectarse a través de la red I2P por lo que no se necesitan servidores.

- I2Phex es un puerto para Gnutella que utiliza el cliente Phex I2P bastante estable y funcional.

- Susimail fue creado para hacer frente a los problemas de privacidad en el uso de los clientes de correo tradicionales durante la comunicación con el servidor SMTP.

- I2P-Bote es un plugin de I2P, totalmente descentralizado y distribuido para sistemas de correo electrónico compatible con diferentes identidades y que no expone los encabezados de correo electrónico. Actualmente (2014) está en fase de pruebas y sólo se puede acceder a través de su interfaz.

- Syndie es una aplicación de distribución de contenidos que soporta blogs , grupos de noticias , foros de I2P y que también se puede utilizar a través del Tor de la red y la web normal sin cifrar.